AWS VPC의 구성요소 완벽 이해

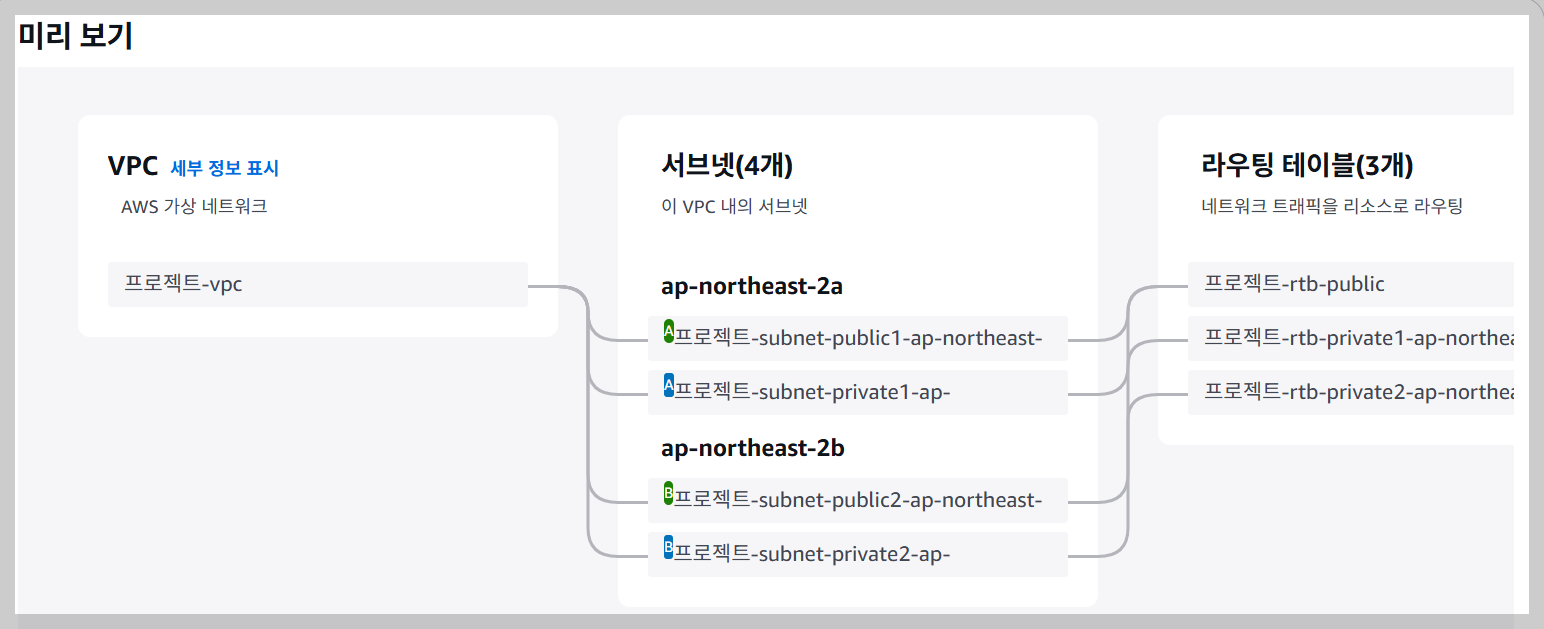

클라우드 환경에서 네트워크를 직접 설계하고 관리할 수 있도록 해주는 핵심 서비스가 바로 **AWS VPC(Virtual Private Cloud)**입니다. VPC는 말 그대로 가상 사설망으로, 사용자가 독립적인 네트워크 환경을 구축해 보안성과 확장성을 동시에 확보할 수 있도록 설계되었습니다. 오늘은 VPC를 구성하는 주요 요소들을 하나씩 살펴보겠습니다.

1. 서브넷 (Subnet)

서브넷은 VPC 내부 네트워크를 논리적으로 구분하는 단위입니다. 다시 말해, 하나의 VPC를 여러 개의 작은 네트워크로 나누어 관리하는 것입니다.

- 퍼블릭 서브넷은 인터넷과 직접 연결되어 웹 서버나 공개 서비스 운영에 적합합니다.

- 프라이빗 서브넷은 외부에서 직접 접근할 수 없으며, 데이터베이스나 내부 애플리케이션 서버처럼 민감한 자원을 두는 데 사용됩니다.

이러한 구분을 통해 보안과 효율성을 높일 수 있습니다.

2. 인터넷 게이트웨이 (Internet Gateway)

VPC가 외부 인터넷과 통신하기 위해 반드시 필요한 구성요소가 인터넷 게이트웨이입니다. 퍼블릭 서브넷의 인스턴스가 외부 세계와 데이터를 주고받을 수 있도록 연결 통로 역할을 합니다.

예를 들어, 웹 애플리케이션 서버를 퍼블릭 서브넷에 배치했다면, 인터넷 게이트웨이를 통해 사용자 요청을 받아들이고 응답을 보낼 수 있습니다.

3. NACL과 보안그룹 (Network ACL & Security Group)

VPC 보안은 두 가지 계층에서 관리됩니다.

- 보안그룹(Security Group)

인스턴스 단위에서 적용되는 가상 방화벽입니다. 허용 규칙만 지정할 수 있으며, 인바운드와 아웃바운드 트래픽을 세밀하게 제어할 수 있습니다.

예: 특정 IP에서만 SSH(22번 포트) 접속 허용. - 네트워크 ACL(Network Access Control List, NACL)

서브넷 단위에서 적용되는 보안 규칙입니다. 허용과 거부 규칙을 모두 적용할 수 있어 보다 넓은 범위의 보안 제어가 가능합니다.

예: 특정 서브넷에 대한 외부 접속 완전 차단.

이 두 가지를 함께 활용하면 보다 강력한 다중 보안 체계를 구축할 수 있습니다.

4. 라우트 테이블 (Route Table)

라우트 테이블은 네트워크 트래픽이 어디로 가야 하는지를 정의하는 지침서 역할을 합니다.

- 퍼블릭 서브넷의 경우, 기본 라우트가 인터넷 게이트웨이를 향하도록 설정됩니다.

- 프라이빗 서브넷의 경우, 인터넷 트래픽은 NAT 게이트웨이를 통해 나가도록 구성하는 것이 일반적입니다.

즉, 라우트 테이블은 데이터가 올바른 목적지로 도착하도록 안내하는 지도와 같습니다.

5. NAT Instance / NAT Gateway

프라이빗 서브넷에 배치된 자원들은 보안상 외부에서 직접 접근할 수 없도록 차단됩니다. 하지만 내부 인스턴스가 인터넷으로 나가야 할 경우도 있습니다. 예를 들어, 보안 패치나 소프트웨어 업데이트를 내려받을 때가 그렇습니다.

이때 필요한 것이 **NAT(Network Address Translation)**입니다.

- NAT 인스턴스: EC2 기반으로 구축하는 방식으로, 세밀한 제어가 가능하지만 관리가 복잡합니다.

- NAT 게이트웨이: AWS에서 제공하는 관리형 서비스로, 확장성과 안정성이 뛰어나 대부분의 경우 권장됩니다.

이를 통해 프라이빗 자원은 외부로 나갈 수 있지만, 외부에서 직접 들어올 수는 없습니다.

6. 배스천 호스트 (Bastion Host)

프라이빗 서브넷에 있는 서버에 접속해야 할 경우, 외부 인터넷에서 바로 연결할 수는 없습니다. 이때 배스천 호스트를 활용합니다.

배스천 호스트는 퍼블릭 서브넷에 위치한 보안 관문 서버로, 관리자가 이 서버를 통해 프라이빗 자원에 접속할 수 있습니다. SSH나 RDP 같은 원격 접속을 위해 필수적인 안전장치입니다.

7. VPC 엔드포인트 (VPC Endpoint)

AWS 내부 서비스(S3, DynamoDB 등)에 접속할 때 인터넷을 거치지 않고 VPC 내부에서 바로 연결할 수 있도록 해주는 기능이 VPC 엔드포인트입니다.

이를 활용하면 두 가지 장점이 있습니다.

- 보안 강화: 인터넷을 통하지 않으므로 외부 위협에 노출되지 않습니다.

- 속도 향상: AWS 내부 네트워크를 사용하기 때문에 지연 시간이 줄어듭니다.

맺음말

AWS VPC는 클라우드 환경에서 안전하고 확장성 있는 네트워크를 구축하기 위한 필수 도구입니다.

- 서브넷과 라우트 테이블로 네트워크를 체계적으로 설계하고,

- 인터넷 게이트웨이와 NAT 게이트웨이로 외부와의 연결을 조절하며,

- 보안그룹과 NACL로 다중 보안을 적용하고,

- 배스천 호스트와 VPC 엔드포인트로 안전한 접근을 보장합니다.

이러한 구성요소들을 이해하고 적절히 활용하면, 안정적이고 효율적인 클라우드 아키텍처를 설계할 수 있습니다.

'컴퓨터 활용 > 노년에 즐기는 코딩' 카테고리의 다른 글

| ALB와 EC2 인스턴스 사이 보안그룹 설계 (1) | 2025.09.24 |

|---|---|

| 보안 그룹(Security Group)과 네트워크 ACL(NACL)의 핵심 차이 (0) | 2025.09.23 |

| aws ec2 modify-instance-attribute ... --block-device-mappings ... 구문 완전 해설 (0) | 2025.09.16 |

| Git 태그(Tag) 처리 완전 정리 (0) | 2025.09.12 |

| [Django] Nginx에서 root와 alias의 차이 (1) | 2025.09.11 |

댓글